“C’è una grande asimmetria nel mondo della cybersecurity: è molto più facile essere hacker che essere un’azienda che si deve difendere (a un hacker basta riuscire una volta nel suo intento per vincere, un’azienda deve proteggersi sempre); l’hacking costa poco (nel darknet si trova di tutto al costo di pochi dollari) mentre la security costa molto”

Menny Barzilay, esperto internazionale di cybersecurity

E qualcuno dirà: “Eh..si ma io ho un ottimo ANTIVIRUS!”

Questa è una delle frasi che più spesso ti senti dire da Imprenditori e CIO che, nolenti o volenti, hanno investito e investono tutti gli anni denaro in firewall ed antivirus sempre più sofisticati, convinti che questo basti a farli dormire sonni tranquilli.

Se partiamo dal concetto che esprime Barzilay, capiamo che oggi è sempre più difficile creare barriere perimetrali che arrivino anche solo vicino al 100% di sicurezza.

Le minacce informatiche sono sempre più evolute e cambiano talmente in fretta che le tecnologie basate sulla “Remediation” ovvero sull’annullamento della minaccia una volta che è stata scoperta, sono sempre più in ritardo ed inefficaci.

E poi c’è sempre il GDPR che alza l’asticella delle misure da adottare per essere “Conformi ed adeguati”.

Lo SCENARIO ATTUALE della Cybersecurity

Oggi il Criminale Informatico non è più il “ragazzino cantinaro” che si diverte a “forare” i sistemi informatici per puro divertimento.

Oggi il CYBERCRIMINE è una vera e propria INDUSTRIA ed è:

ORGANIZZATO: ha una vera e propria “strategia d’impresa” ed opera con metodologie operative, servizi, prodotti, gerarchie e ruoli definiti;

DINAMICO: modifica velocemente gli obiettivi e le modalità di azione per garantirsi la massima resa con il minimo rischio;

COMPETENTE: è in grado di utilizzare tecniche diverse in modo coordinato, che evolve e muta costantemente, per eludere le linee di difesa;

SOCIAL: Usa “scientificamente” i social network, reperisce informazioni sui social e in rete ed utilizza tecniche psicologiche per sfruttare la naturale “inconsapevolezza” delle persone.

Recenti attacchi che hanno colpito anche molte aziende Italiane, di tutte le dimensioni e settori, dimostrano che nessuno può più sentirsi al sicuro, rendendo imprescindibile attuare una minima strategia di difesa.

FIREWALL ed ANTIVIRUS non bastano più!

È necessario sapere COSA STA SUCCEDENDO e non COSA È GIÀ SUCCESSO!

Ogni CIO e CSO che si rispetti sa benissimo che raggiungere il “traguardo” della sicurezza informatica è pura utopia.

È necessario intraprendere un vero e proprio percorso, caratterizzato da processi ben definiti, ciclici e ripetuti nel tempo, obiettivi individuati e analizzati con continuità e relative misure tecniche ed organizzative adeguate costantemente in funzione dei cambiamenti del contesto aziendale e tecnologico.

Facile a dirsi ma ben più difficile a farsi direte voi.

Per fortuna oggi ci vengono incontro nuove tecnologie e strumenti che fino a pochi anni fa erano inavvicinabili per le medie e piccole aziende, per via dei costi, dei tempi e della complessità di implementazione.

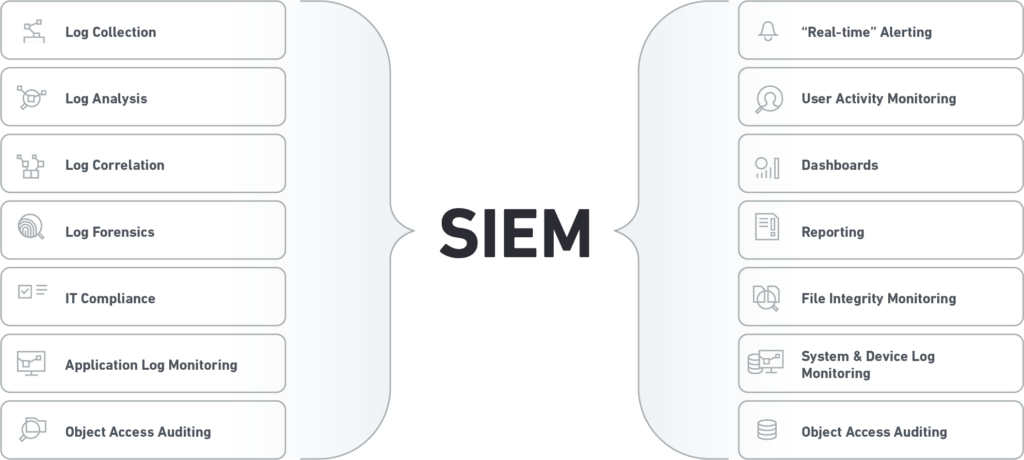

Stiamo parlando dei sistemi SIEM!

CHE COS’È UN SISTEMA SIEM

Di questo acronimo la parola che più di tutti riassume il concetto è la parola EVENT.

La parola EVENT significa letteralmente EVENTO, ovvero un FATTO che si è già VERIFICATO, STA per VERIFICARSI o si VERIFICHERÀ.

Se nel contesto attuale di minacce informatiche sempre più veloci e dinamiche ci preoccupiamo di porre rimedio solo ad eventi già successi rischiamo comunque di non riuscire ad intervenire in tempo utile e, il contenimento del danno potrebbe non essere sufficientemente efficace.

Se invece riusciamo a RICONOSCERE ed INTERCETTARE in tempo utile una possibile minaccia, ancor prima che questa cominci a produrre i suoi effetti, possiamo RIDURRE al minimo se non AZZERARE i rischi che potrebbe comportare.

MONITORARE è MEGLIO che CURARE

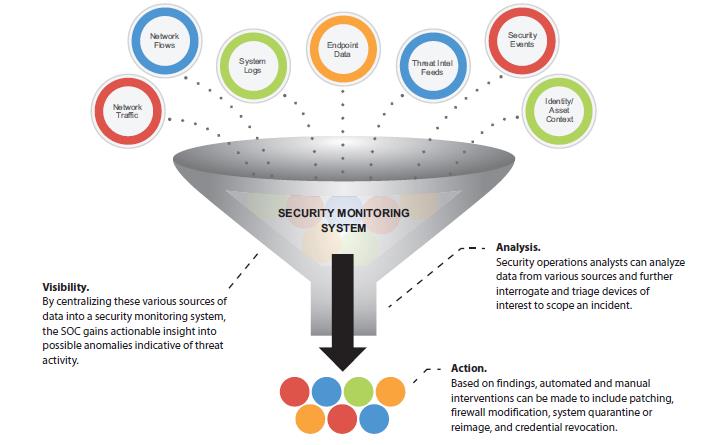

I sistemi SIEM funzionano proprio in questo modo ovvero, attraverso un MONITORAGGIO sempre costantemente ATTIVO degli EVENTI che accadono nella RETE INFORMATICA e nei SISTEMI CENTRALI, CLOUD ed END POINT di tutta l’infrastruttura aziendale, anche quella esterna (es. dispositivi mobile).

QUALI sono gli STEP di un PROGETTO SIEM

RISK & VULNERABILITY ASSESSMENT

Per sapere cosa e come monitorare è necessario fare prima un’analisi dei rischi per capire quali possono essere le minacce e come queste possono impattare sull’organizzazione.

Che cos’è il rischio?

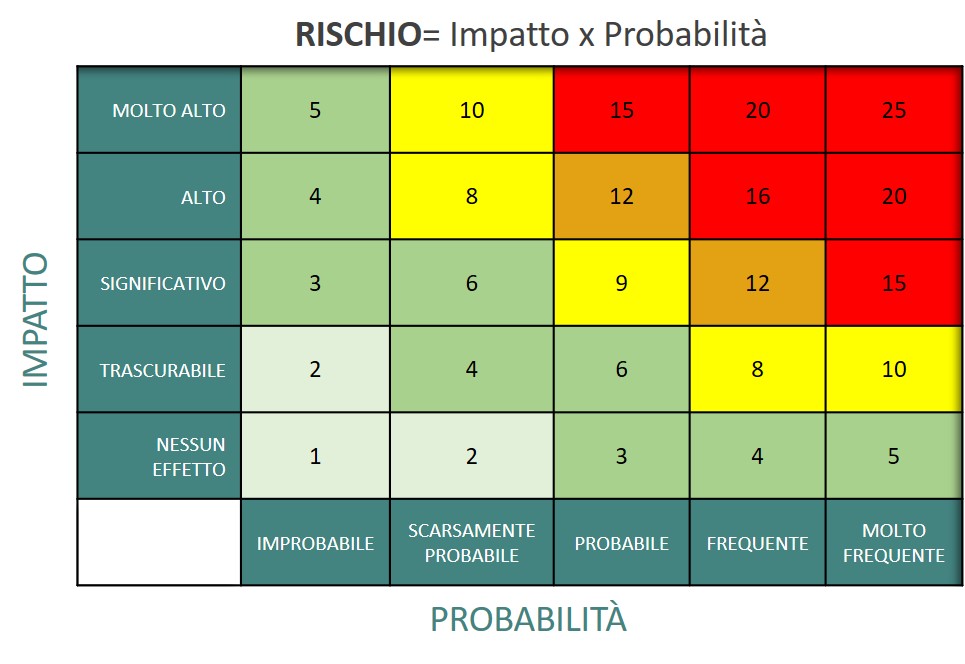

Il rischio è la valutazione di come una minaccia può IMPATTARE sugli asset tecnici, economici, organizzativi, giuridici e umani.

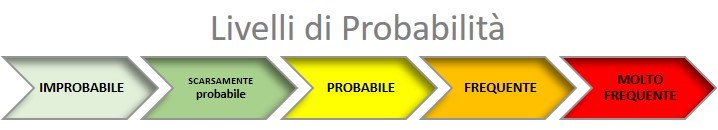

Per determinare il rischio è poi necessario rapportarlo con la PROBABILITÀ che esso si verifichi

La risultante di questi fattori è una MATRICE di RISCHIO dove il rapporto fra IMPATTO e PROBABILITÀ determina il PUNTEGGIO di RISCHIO.

Di seguito un esempio di una matrice a 5×5 livelli (il minimo è 3×3)

Possiamo quindi dire che il RISCHIO è l’intersezione tra la CONSISTENZA della minaccia(threat) in funzione della PROBABILITÀ relazionate con l’importanza che ha un determinato obiettivo(asset) per l’azienda considerando la vulnerabilità (vulnerability).

Cosa serve per identificare Asset, Threat e Vulnerability?

È fondamentale conoscere questi elementi in funzione dell’organizzazione/azienda, del suo business o mission con cui si vanno a rapportare e non quindi un’attività che può essere delegata semplicemente ai sistemi di sicurezza ed a risorse essenzialmente tecniche.

Serve quindi un’analista, che abbia competenze e conoscenze sia tecniche che organizzative e di business, in grado di capire il significato degli alert generati dagli eventi evidenziati, la criticità che questi possono generare unite ad una capacità di pianificare le necessarie azioni di Incident Response.

Individuare gli ASSET e le VULNERABILITÀ

Per capire cosa monitorare e come è necessario partire da un’analisi di valutazione che faccia una fotografia di quello che è lo “stato dell’arte” in termini di sicurezza informatica e rilevi quali sono gli ASSET e le relative VULNERABILITÀ.

L’analisi viene svolta con strumenti software e hardware (es. sonde, firewall dedicati) che, sfruttando anche sofisticate tecnologie di Intelligenza Artificiale, rilevano le vulnerabilità e le criticità di particolari asset come:

- Dispositivi LAN, Firewall, switch, wi-fi…

- SERVER locali e cloud

- Dispositivi di backup

- Dispositivi End Point quali, PC, Stampanti di rete, dispositivi mobile ed altre periferiche

- Software di sistema e applicativi

- Mappatura e flusso dei dati critici

- Users e policy di sicurezza adottate

- Conformità rispetto a standard GDPR, ISO27000, PCI-DSS, ENISA…

Tutti questi elementi vengono analizzati a 360° sia livello di configurazione, grado di obsolescenza, criticità, tipo di operatività (locale o remota), interazione dei dati..

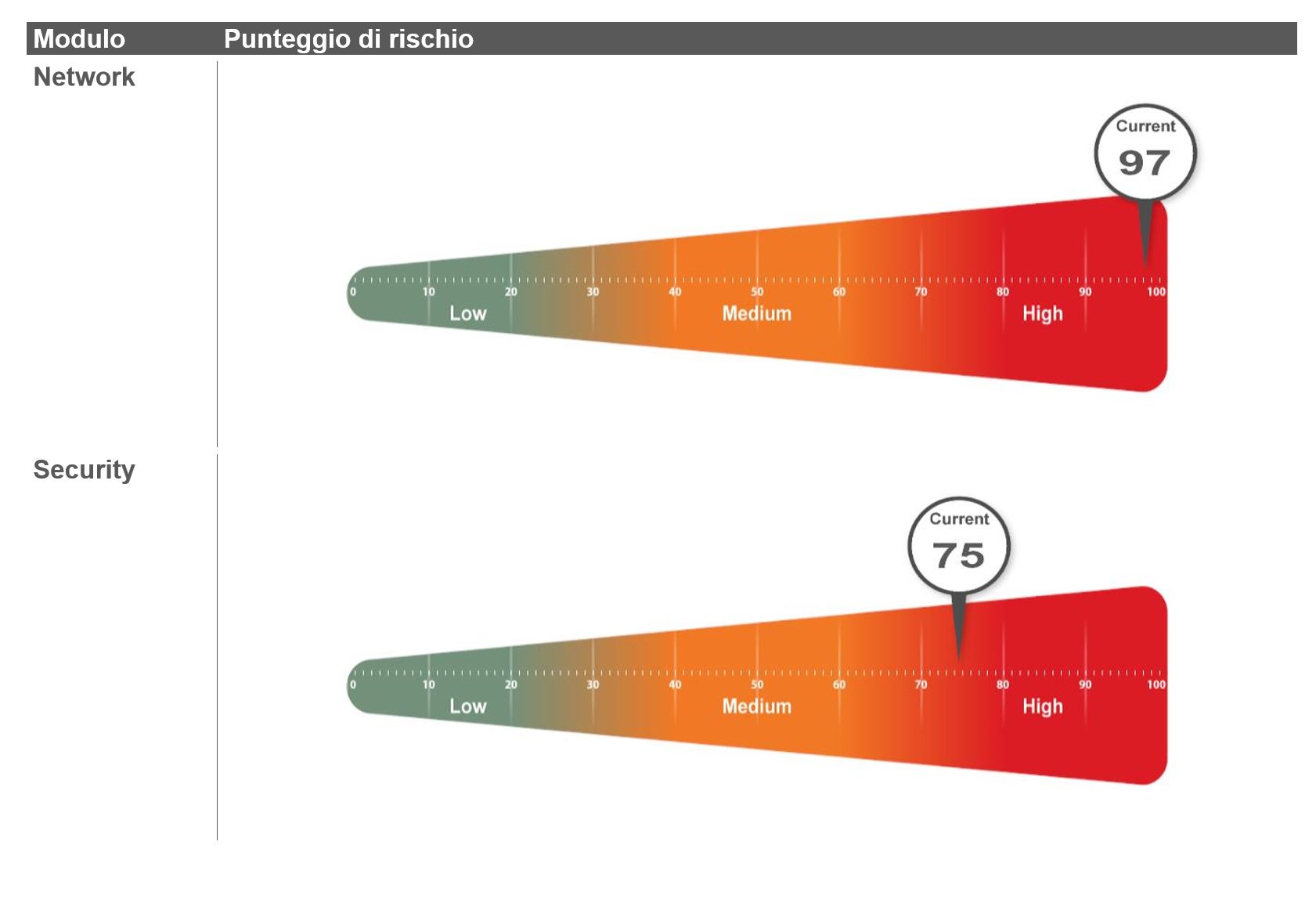

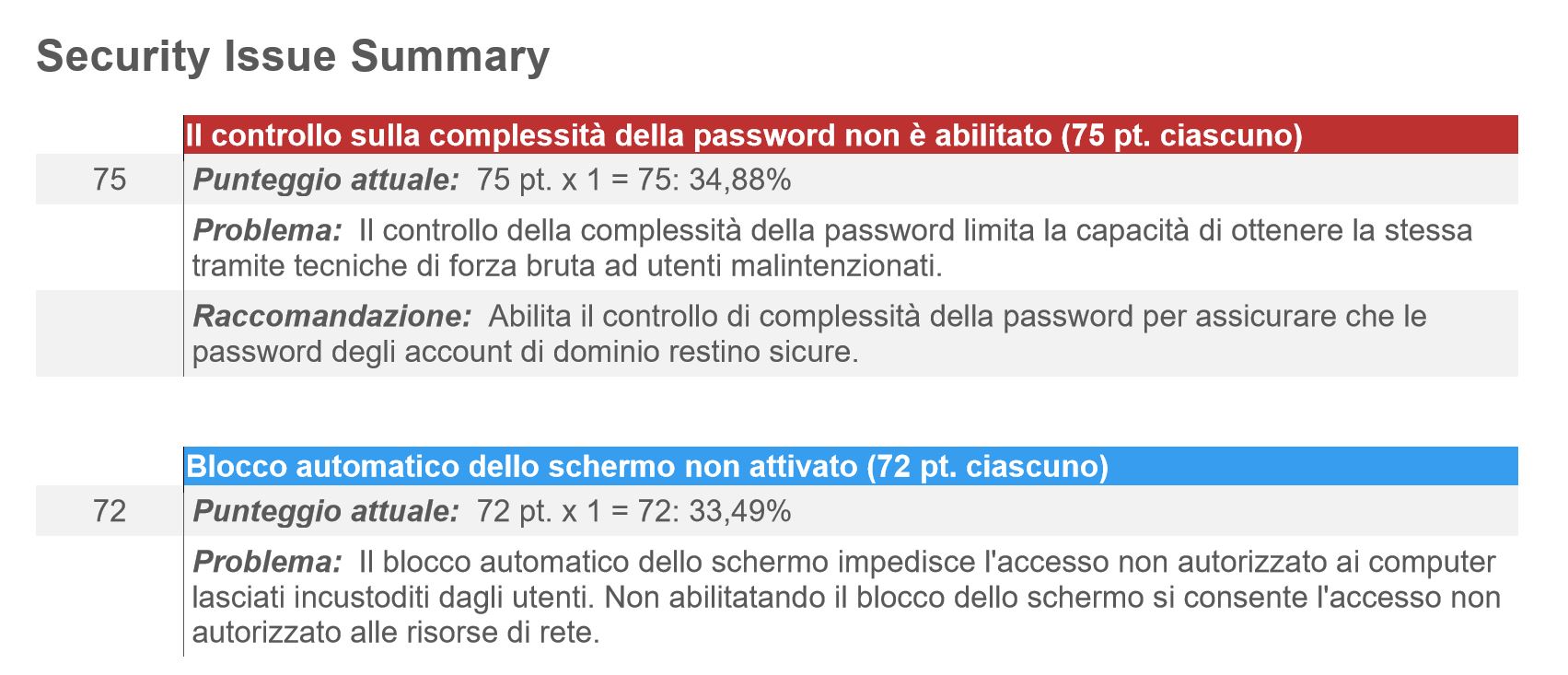

Al termine della fase di VULNERABILITY ASSESSMENT otteniamo una serie di dati che aggregati e pre-ordinati in base ad algoritmi pre-definiti producono report e cruscotti indicatori dello “Stato di Salute” dei vari sistemi e sottosistemi analizzati.

Esempio di “cruscotto” relativo ai punteggi globali di rischio per macro-asset

Esempio di report sul comportamento degli End-User

Identificare e configurare gli EVENTI e gli ALERT

Una volta che si ha ben chiaro quali sono i nostri asset e su quali concentrarci in base alle vulnerabilità rilevate dobbiamo concentrarci sugli EVENTI (Log) che questi possono generare.

Un sistema SIEM è basato sul monitoraggio costante di EVENTI o LOG che possono generare degli ALERT più o meno allarmanti in base al PUNTEGGIO di RISCHIO che si è stabilito nell’ANALISI dei RISCHI.

È quindi importante fare una opportuna MAPPATURA degli EVENTI da rilevare (LOG Management) in modo tale da determinare a priori quali eventi devono generare degli ALERT e con quale grado di GRAVITÀ.

Facciamo qualche ESEMPIO:

EVENTO BACK-UP

- ASSET: Back-up

- LOCATION: Data Center in Cloud certificati con alto grado di affidabilità e ridondati su più aree geografiche

- MINACCIA: Allagamento e distruzione dei supporti

- IMPATTO: Molto Alto

- PROBABILITÀ: improbabile

- EVENTO (Log): non configurabile in quanto il back-up è interamente residente in Cloud per cui il rischio di distruzione dei supporti non esiste

- ALERT: nessuno

EVENTO PC End User

- ASSET: PC End Point Resp. Amministrativo e PAGHE

- LOCATION: Ufficio Amministrativo

- MINACCIA: Furto delle credenziali di autenticazione e possibile accesso ad archivi contenenti dati sensibili ed Home Banking

- PROBABILITÀ: probabile in quanto l’utente non cambia le password

- IMPATTO: Molto Alto

- EVENTO (Log): si configura un LOG che rileva se la password viene cambiata ogni 3 mesi come da GDPR Policy aziendale

- ALERT: alert su Dashboard del sistema SIEM + mail ad Amministratore di Sistema per sollecitare l’utente a cambiare la password

EVENTO MAIL PHISHING

- ASSET: SERVIZIO di E-Mail

- LOCATION: Cloud

- MINACCIA: Mail di PHISHING con RANSOMWARE

- PROBABILITÀ: frequente in quanto già accaduto due volte negli ultimi 6 mesi

- IMPATTO: Molto Alto

- EVENTO (Log): si configura un LOG nel SIEM che rileva se la mail contiene file allegati che possono contenere codici dannosi e, nel caso lo isola in un’area protetta, ne analizza il comportamento e, se sospetto, lo blocca e genera un ALERT.

- ALERT: alert all’utente + alert su Dashboard del sistema SIEM + mail + SMS ad Amministratore di Sistema per avviamento contromisure di INCIDENT RESPONSE.

La CONFIGURAZIONE dei nuovi sistemi SIEM è SEMPLICE e RAPIDA

Come detto in apertura dell’articolo, i sistemi SIEM non sono nuovi ma, fino a pochi anni fa, il costo, la complessità e i tempi di implementazione ne scoraggiavano l’adozione da parte delle piccole e medie organizzazioni, rimanendo appannaggio di poche.

Ora i sistemi SIEM moderni si avvalgono di console e dashboard intelligenti che, sulla base di una serie di parametri già pre-configurati, consentono di configurare, in maniera automatica e semi-automatica, tutti i Log (eventi) e i relativi messaggi di alerts che si devono impostare.

Anche le informazioni relative agli asset e quindi l’INVENTARIO di tutti i sistemi presenti, vengono rilevate nella fase iniziale di RISK & VULNERABILITY ASSESSMENT ed inserite automaticamente nel DataBase, dispensando il team IT da un gravoso quanto dispersivo lavoro di Data Entry.

Ora un sistema SIEM per una PMI, considerando anche la fase iniziale di ASSESSMENT, può essere realmente operativo da un minimo di POCHE ORE ad un massimo di POCHI GIORNI.

Bene, ora che abbiamo il quadro della situazione completo non ci resta che accendere il giochino.

La fase attiva di un sistema SIEM consiste nel MONITORAGGIO.

Mediante la messa in campo di sofisticate tecnologie algoritmiche di AI (Artificial Intelligence) hardware e software, il SIEM tiene sotto controllo i vari elementi (Asset) che abbiamo individuato con l’analisi precedente, rilevando tutto quello che STA SUCCEDENDO nei vostri sistemi attraverso gli EVENTI (Log) opportunamente configurati o già pre-configurati sulla base di parametri standard.

Badate bene, NON QUELLO CHE È GIA SUCCESSO bensì QUELLO CHE STA PER SUCCEDERE!

Il tutto viene elaborato da particolari algoritmi che, istruiti in fase di configurazione del sistema, accendono degli ALERT nel caso un evento non rispetti i parametri standard di sicurezza che gli abbiamo fornito sulla base della RISK & VULNERABILITY ASSESSMENT.

Uno schema semplice di come funziona un sistema SIEM in fase attiva è il seguente rappresentato sotto forma di “Funnel”:

CONCLUSIONI

Oggi come oggi non è più pensabile trascurare la sicurezza delle informazioni, viste le conseguenze che una perdita dati può comportare sia in termini di perdita di produttività, immagine nonché per le sanzioni previste dalle nuove normative sul GDPR,

Bisogna correre ai ripari ma, ancor meglio, è necessario prevenire ed essere già pronti a far fronte a possibili attacchi.

I vari esperti di cybersecurity mondiali sono tutti concordi nel dire che…

Ormai non è più questione di SE verremo attaccati piuttosto QUANDO!

I sistemi SIEM possono “fermare i buoi quando hanno ancora la testa fuori e non solo quando sono usciti dalla stalla..!!”